فهرست مطالب

آسیبپذیری های امنیتی حیاتی در روترهای سری RV کسبوکار کوچک سیسکو میتواند امکان افزایش دسترسی، اجرای کد از راه دور (RCE) با امتیازات ریشه در دستگاهها و موارد دیگر را فراهم کند.

سری RV مجموعه ای از لوازم VPN مقرون به صرفه است که کارمنان راه دور را قادر می سازد به شبکه شرکت متصل شوند. آنها دارای فایروال داخلی، رمزگذاری پیشرفته و ویژگی های احراز هویت هستند.

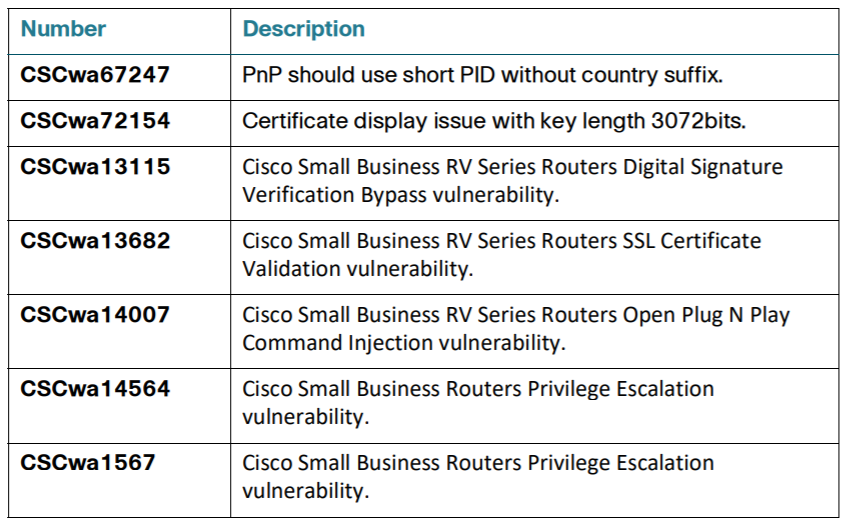

باگ های حیاتی بخشی از 15 آسیب پذیری کلی هستند که خط تولید RV را تحت تأثیر قرار می دهند که سیسکو این هفته افشا کرد. غول شبکه گفت که برخی از مسائل به تنهایی قابل بهره برداری هستند، در حالی که برخی دیگر باید به هم متصل شوند – اما همه آنها می توانند منجر به یک قرنیه نگران کننده از نتایج بد شوند. برخی از این موارد در زمان نگارش وصله نشده باقی می مانند.

طبق توصیههای چهارشنبه سیسکو، مهاجمان میتوانند از اشکالات (که به طور مختلف بر دستگاههای RV160، RV260، RV340 و RV345 تأثیر میگذارند) برای انجام کارهای زیر سوء استفاده کنند:

- کد دلخواه را اجرا کنید

- امتیازات را بالا ببرید

- اجرای دستورات دلخواه

- دور زدن حفاظت از احراز هویت و مجوز

- نرم افزار بدون امضا را واکشی و اجرا کنید

- علت انکار سرویس (DoS)

سیسکو همچنین گفت که اکسپلویتهای اثبات مفهوم برای «چندین آسیبپذیری» در دسترس هستند، اما این شرکت جزئیاتی در مورد هیچ حملهای در طبیعت ارائه نکرد.

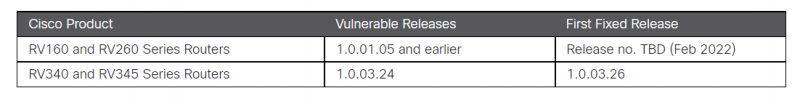

برخی از ایرادات فقط روی خط RV340/RF345 روترهای دوگانه WAN Gigabit VPN تأثیر میگذارند که در موارد زیر ذکر شده است. اینها بر روی نسخه 1.0.03.24 و قبل از آن تأثیر می گذارد و در نسخه 1.0.03.26 وصله شده است.

برای سریهای RV160 و RV260، سیسکو اشاره کرد که نسخههای 1.0.01.05 و نسخههای قبلی تحت تأثیر قرار میگیرند. عرضه سیستم عامل نسخه 1.0.01.07 در ژانویه برخی از مشکلات را که در یادداشت های انتشار (PDF) توضیح داده شده است، برطرف کرد، اما فروشنده به Threatpost تأیید کرد که وصله های کامل هنوز در راه است. و متاسفانه در این بین هیچ راه حلی در دسترس نیست.

یک سخنگوی سیسکو گفت: «سیسکو در حال کار بر روی رفع آسیبپذیریهای شناسایی شده برای روتر های سیسکو سری RV160 و RV260 در سریعترین زمان ممکن است. «از آسیبپذیریهای شناساییشده در مشاوره، پنج مورد امروز در نسخه 1.0.01.07 رفع شدهاند. رفع باقی مانده در اسرع وقت در فوریه منتشر خواهد شد.

اشکالات بحرانی سیسکو در روترهای RV

اجرای کد از راه دور

نگران کننده ترین آسیب پذیری بحرانی 10 از 10 در مقیاس شدت آسیب پذیری CVSS است. این در ماژول SSL VPN از روترهای Cisco Small Business RV340، RV340W، RV345 و RV345P Dual WAN Gigabit VPN ایجاد می شود. با توجه به مشاوره، ممکن است RCE احراز هویت نشده باشد. در بدترین حالت، تصاحب دستگاه امکان دسترسی بدون محدودیت به شبکه تجاری را از جانب مهاجم فراهم می کند.

در این توصیه نامه آمده است: «این آسیبپذیری به دلیل بررسیهای مرزی ناکافی در هنگام پردازش درخواستهای خاص HTTP است. یک مهاجم میتواند از این آسیبپذیری با ارسال درخواستهای HTTP مخرب به دستگاه آسیبدیده که بهعنوان یک SSL VPN Gateway عمل میکند، سوء استفاده کند. یک اکسپلویت موفق می تواند به مهاجم اجازه دهد تا کدی را با امتیازات ریشه در دستگاه آسیب دیده اجرا کند.

به گفته محققان، این مورد قابل توجه است، زیرا در یک هدف مورد علاقه جرایم سایبری وجود دارد.

ساتنام نارنگ: «با افزایش استفاده از SSL VPN در سه سال گذشته از آغاز همهگیری، VPNهای SSL یک عامل حمله مورد علاقه برای مجرمان سایبری هستند، زیرا آنها تشخیص میدهند که سازمانها باید از دسترسی به منابع داخلی برای کارکنان از راه دور اطمینان حاصل کنند.» مهندس تحقیقات کارکنان در Tenable از طریق ایمیل گفت.

آسیب پذیری های افزایش امتیاز

نقصهایی که بهعنوان CVE-2022-20700، CVE-2022-20701 و CVE-2022-20702 ردیابی میشوند در عین حال در رابط مدیریت مبتنی بر وب روترهای سری RV Cisco Small Business وجود دارند و میتوانند به مهاجم از راه دور اجازه دهند تا امتیازات را برای روت کردن افزایش دهند.

CVE-2022-20700 و CVE-2022-20701 هر دو بحرانی هستند، با امتیازات CVSS به ترتیب 10 و 9، در حالی که CVE-2022-20702 با شدت متوسط با نمره CVSS 6 درجه بندی شده است.

بر اساس این مشاوره، «این آسیبپذیریها به دلیل مکانیسمهای اجرای مجوز کافی نیست». “یک مهاجم می تواند با ارسال دستورات خاص به دستگاه آسیب دیده از این آسیب پذیری ها سوء استفاده کند. یک اکسپلویت موفق می تواند به مهاجم اجازه دهد تا امتیازات را برای روت کردن و اجرای دستورات دلخواه در سیستم آسیب دیده افزایش دهد.

اجرای نرم افزار بدون امضا

یک باگ حیاتی که بهعنوان CVE-2022-20703 ردیابی میشود (با امتیاز CVSS 9.3) یک آسیبپذیری در ویژگی تأیید تصویر نرمافزار سری RV است که یک دشمن محلی احراز هویت نشده میتواند از آن برای نصب و راهاندازی یک تصویر نرمافزار مخرب یا اجرای بدون امضا سوء استفاده کند. باینری ها

این آسیبپذیری به دلیل تأیید نامناسب تصاویر نرمافزاری است که روی دستگاه آسیبدیده نصب شدهاند. یک مهاجم میتواند با بارگذاری نرمافزار بدون امضا روی دستگاه از این آسیبپذیری سوء استفاده کند.»

باگ های حیاتی فرمان-تزریق

سیسکو هشدار داد که سه باگ که روترهای RV340، RV340W، RV345 و RV345P Dual WAN Gigabit VPN را تحت تأثیر قرار می دهند، می توانند به یک مهاجم غیرقانونی و از راه دور اجازه دهند تا دستورات دلخواه را در سیستم عامل لینوکس زیربنایی تزریق و اجرا کند.

اولین، CVE-2022-20707، حیاتی است و دارای رتبه بندی CVSS 10 است.

«این آسیبپذیریها به دلیل اعتبارسنجی ناکافی ورودیهای ارائهشده توسط کاربر است. بر اساس این مشاوره، یک مهاجم میتواند با ارسال ورودی مخرب به دستگاه آسیبدیده از این آسیبپذیریها سوء استفاده کند.

سایر اشکالات سیسکو در خط RV

سیسکو همچنین چندین آسیب پذیری با شدت بالا و متوسط را فاش کرده است.

تزریق دستوری با شدت بالا

سیسکو گفت، یک آسیبپذیری در ماژول Open Plug and Play (PnP) (CVE-2022-20706، امتیاز CVSS 8.3) دستگاهها میتواند به مهاجم غیرقابل احراز هویت و از راه دور اجازه دهد تا دستورات دلخواه را بر روی سیستم عامل لینوکس زیرین تزریق و اجرا کند.

سیسکو توضیح داد: “این آسیب پذیری به دلیل اعتبار سنجی ناکافی ورودی های ارائه شده توسط کاربر است.” “یک مهاجم می تواند با ارسال ورودی مخرب به دستگاه آسیب دیده از این آسیب پذیری سوء استفاده کند.”

یک هشدار: یک اکسپلویت موفق مستلزم آن است که مهاجم در موقعیت مرد میانی (MitM) قرار داشته باشد یا دستگاه متصل به روتر آسیب پذیر را کنترل کند.

اشکال بای پس احراز هویت با شدت بالا

یک آسیبپذیری با شدت بالا در مدیریت جلسه رابط وب برای وسایل RV (CVE-2022-20705، امتیاز CVSS 5.3) میتواند توسط یک مهاجم احراز هویت نشده و از راه دور برای دور زدن احراز هویت مورد سوء استفاده قرار گیرد.

به گفته سیسکو، “یک سوء استفاده موفق می تواند به مهاجم اجازه دهد تا اقداماتی را در داخل رابط کاربری وب با امتیازاتی تا سطح کاربر اداری انجام دهد و حملات بیشتری را انجام دهد و از آسیب پذیری های دیگر شرح داده شده در این توصیه نامه سوء استفاده کند.” مهاجم می تواند امتیازات اداری جزئی به دست آورد و اقدامات غیرمجاز انجام دهد.

این باگ به دلیل «آنتروپی ضعیف برای توابع تولید شناسه جلسه» است که یک مهاجم سایبری میتواند با اعمال بیرحمانه یک شناسه جلسه فعلی، و سپس استفاده مجدد از آن برای کنترل یک جلسه در حال انجام از آن سوء استفاده کند. از طرف دیگر، یک حریف می تواند یک شناسه جلسه جدید و معتبر ایجاد کند و مکانیسم احراز هویت را به طور کامل دور بزند.

اشکال بازنویسی فایل دلخواه با شدت بالا

اشکال ردیابی شده به عنوان CVE-2022-20711 (با امتیاز CVSS 8.2) پیدا شد که در رابط وب روترهای RV340، RV340W، RV345 و RV345P Dual WAN Gigabit VPN می باشد. این می تواند به یک مهاجم از راه دور و احراز هویت نشده اجازه دهد تا فایل های خاصی را روی دستگاه آسیب دیده بازنویسی کند.

سیسکو توضیح داد: “این آسیب پذیری به دلیل اعتبار سنجی ورودی ناکافی برای اجزای خاص رابط کاربری وب است.” یک مهاجم میتواند با ارسال درخواستهای HTTP دستساز به دستگاه آسیبدیده از این آسیبپذیری سوء استفاده کند. یک اکسپلویت موفق میتواند به مهاجم اجازه دهد تا فایلهای موجود را بازنویسی کند یا با دستکاری فایلهایی که توسط فرآیند UI وب ارائه میشوند، دادههای محرمانه را استخراج کند.»

RCE با شدت بالا

یک آسیبپذیری در ماژول آپلود دستگاههای RV (CVE-2022-20712) میتواند به RCE به عنوان یک کاربر غیر ریشه اجازه دهد. این امتیاز در مقیاس CVSS 7.3 است.

طبق گفته سیسکو، این آسیبپذیری به دلیل بررسیهای مرزی ناکافی در هنگام پردازش درخواستهای خاص HTTP است. یک مهاجم می تواند با ارسال درخواست های HTTP مخرب به دستگاه آسیب دیده از این آسیب پذیری سوء استفاده کند.

اکسپلویت MitM با شدت متوسط برای ارتباطات سرور

باگ CVE-2022-20704 (با شدت متوسط، با امتیاز CVSS 4.8) در ماژول ارتقاء نرم افزار سری RV می تواند به مهاجم غیرقابل احراز هویت و از راه دور اجازه دهد اطلاعات به اشتراک گذاشته شده بین دستگاه آسیب دیده و سیسکو خاص را مشاهده یا تغییر دهد. سرورها (cloudsso.cisco.com و api.cisco.com).

این به دلیل اعتبار سنجی نامناسب گواهی سرور SSL است که در هنگام برقراری اتصالات سرور دریافت می شود.

سیسکو توضیح داد: «یک مهاجم میتواند با استفاده از تکنیکهای man-in-the-middle برای رهگیری ترافیک بین دستگاه آسیبدیده و سرور، و سپس استفاده از یک گواهی جعلی برای جعل هویت سرور، از این آسیبپذیری سوء استفاده کند. یک اکسپلویت موفق میتواند به مهاجم این امکان را بدهد که دستگاه آسیبدیده را مجبور به دانلود تصاویر نرمافزار دلخواه و انجام حملات بیشتر، با ترکیب سایر آسیبپذیریها کند.»

آسیب پذیری آپلود فایل دلخواه با شدت متوسط

یک آسیبپذیری در رابط مدیریت مبتنی بر وب Cisco RV340، RV340W، RV345 و RV345P Dual WAN Gigabit VPN Router (CVE-2022-20709، با رتبهبندی CVSS 5.3) میتواند به یک مهاجم دلخواه از راه دور اجازه بارگیری فایلهای تأیید نشده را بدهد.

طبق گفته سیسکو، «این آسیبپذیری به دلیل مکانیسمهای اجرای مجوز کافی در زمینه آپلود فایل است». “یک مهاجم می تواند با ارسال یک درخواست HTTP دستکاری شده به دستگاه آسیب دیده از این آسیب پذیری سوء استفاده کند.”

اشکال DoS با شدت متوسط

یک آسیبپذیری در ارتباطات بین پردازشی داخلی خط RV (CVE-2022-20710، با امتیاز CVSS 5.3) میتواند حملات DoS را از یک مهاجم غیرقانونی و از راه دور مجاز کند.

به گفته سیسکو، این مشکل به طور خاص بر عملکرد ورود به سیستم رابط مدیریت مبتنی بر وب برای دستگاهها تأثیر میگذارد که طبق گفته سیسکو، «به اشتباه استثناها را در طول تلاشهای ناموفق برای ورود به سیستم مدیریت میکردند».

در این توصیه نامه آمده است: “یک مهاجم می تواند با ارسال یک بسته HTTP دستکاری شده به دستگاه آسیب دیده از این آسیب پذیری سوء استفاده کند.” یک اکسپلویت موفق می تواند به مهاجم اجازه دهد تا از ورود کاربران به دستگاه آسیب دیده جلوگیری کند. بهرهبرداری موفقیتآمیز از این آسیبپذیری بر کاربرانی که قبلاً وارد شدهاند تأثیر نمیگذارد.»